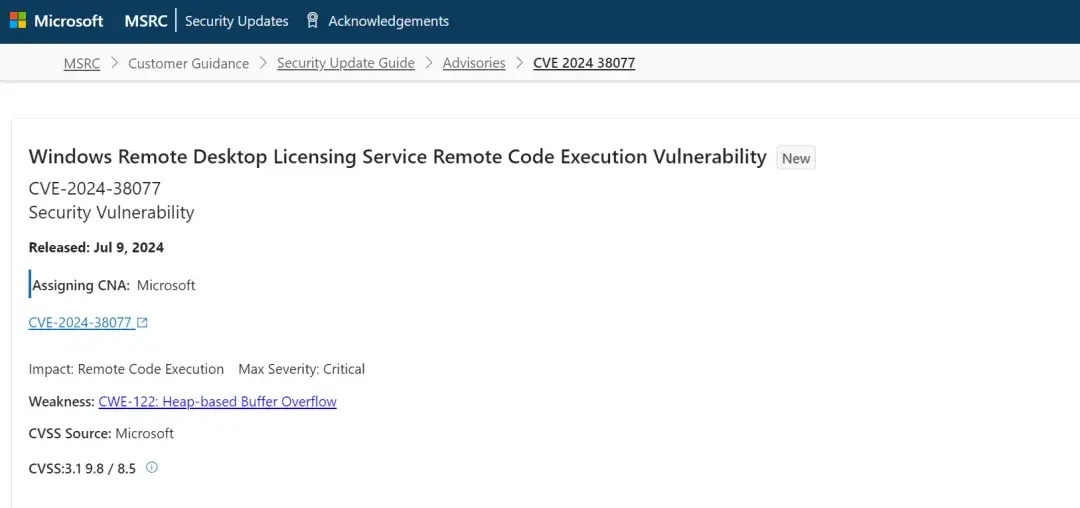

近期,微軟披露最新的遠程代碼執行超高危漏洞CVE-2024-38077, CVSS評分高達9.8 ,可導致開啟了遠程桌面許可服務的Windwos服務器完全淪陷。漏洞影響Windows Server 2000到Windows Server 2025所有版本,已存在近30年。該漏洞可穩定利用、可遠控、可勒索、可蠕蟲等,破壞力極大,攻擊者無須任何權限即可實現遠程代碼執行。

這一漏洞存在于Windows遠程桌面許可管理服務(RDL)中,該服務被廣泛部署于開啟Windows遠程桌面(3389端口)的服務器,用于管理遠程桌面連接許可。攻擊者無需任何前置條件,無需用戶交互(零點擊)便可直接獲取服務器最高權限,執行任意操作。

<微軟官網公告>

一旦漏洞被惡意攻擊者或APT組織利用,將快速蔓延,或波及全球所有使用微軟服務器的用戶。這是自“永恒之藍”后,Windows首次出現影響全版本且能高穩定利用的認證前RCE漏洞。建議盡快通過官網公告更新安全補丁。深信服已率先提供解決方案,可通過相應產品進行防護。

漏洞詳情

漏洞名稱:CVE-2024-38077

漏洞類型:遠程代碼執行

影響范圍:開啟Windows Remote Desktop Licensing(RDL)Service 的Windows服務器

影響版本:Windows Server 2000 - Windows Server 2025

綜合評價:

<利用難度>:容易

<威脅等級>:嚴重

官方解決方案:微軟官方已發布補丁公告

漏洞復現

<復現過程>

漏洞分析:Windows遠程桌面許可服務在解碼用戶輸入的許可密鑰包時,會將用戶輸入的編碼后的許可密鑰包解碼并存儲到緩沖區上,但是在存儲前沒有正確地檢驗解碼后數據長度與緩沖區大小之間的關系,導致緩沖區可以被超長的解碼后數據溢出。攻擊者可以利用這個漏洞進一步實現遠程命令執行攻擊。

漏洞自查方式

自查流程指引

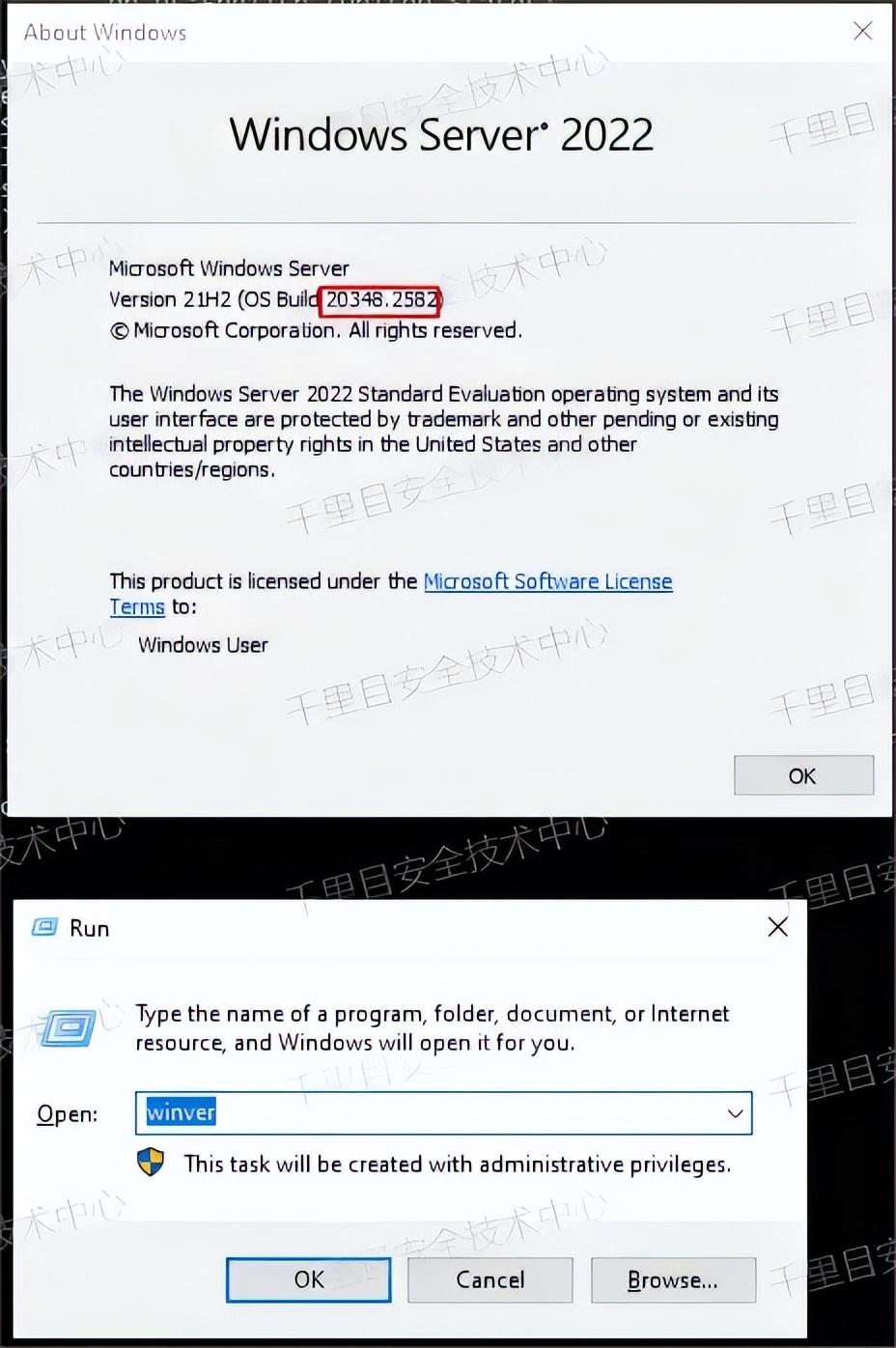

1、檢查系統版本

使用”Win+R”組合鍵調出“運行”,輸入“winver”后執行確定,檢查對應系統版本是否等于或高于以下表格中的版本。如果等于或高于表格中的版本,則不存在此漏洞。